Premessa

Da qualche anno è stata immessa in rete una nuova famiglia di “virus” definiti genericamente “Ransomware”; il più noto è cryptolocker e sono molto pericolosi perché si nascondono dietro allegati di posta provenienti non solo da organi istituzionali ma anche da contatti noti.

Questi virus criptano tutti i documenti e le immagini non solo sul computer infetto ma anche su tutte le risorse di rete accessibili dall’utente infettato. Una volta completata la criptazione, fanno apparire una serie di finestre che chiedono un riscatto in bit-coin, una moneta informatica utilizzata principalmente per le transazioni più o meno lecite del DeepWeb.

Data la grande varietà di versioni che nel tempo sono state immesse in rete, gli attuali antivirus non danno garanzie di protezione.

Ad oggi le autorità non sono ancora riuscite a tracciare questi pirati e le aziende di antivirus non sono riuscite a trovare una chiave universale per decriptarli e chi ha ceduto al ricatto spesso non è riuscito ad recuperare tutti i dati.

L’unico modo per prevenire le infezioni è quello di saper riconoscere una mail “vera” da una infetta e l’unico modo per salvarsi da una infezione è quella di mettere in pratica tutta una serie di politiche di sicurezza sulle cartelle contenenti i dati e di pianificare dei backup frequenti salvaguardando ovviamente i supporti di backup dagli attacchi dei virus.

Attenzione!! Quando affrontate una mail sospetta dovete comportarvi come un artificiere che disinnesca un ordigno, un click di troppo e…

Nota: le parti in maiuscolo sono intenzionalmente urlate per attirare la vostra attenzione.

Gli esempi che seguono non sono certo esaustivi, come del resto neanche questa guida ha la pretesa di esserlo non potendo coprire tutte le diverse tipologie di minacce, rappresentano però un certo campione di casi reali.

Cosa analizzare per riconoscere un virus

possiamo cercare evidenze nei seguenti punti:

-

Il mittente

-

Il testo

-

Gli allegati

-

I link

Il mittente

La prima cosa da verificare è la provenienza della mail, il gestore di posta potrebbe mostrarvi solo un alias ad esempio Mario Rossi, accertatevi di visualizzare l’indirizzo completo “mario.rossi @gmail.com” ad esempio facendo passare il mouse sull’alias, potrebbe comparire un tooltip con l’indirizzo completo.

Un mittente del tipo mario.rossi@benganetwork.com è sicuramente sospetto!! Fate attenzione soprattutto se Mario Rossi è una persona che conoscete.

Il Testo

Il testo è molto importante, leggete con attenzione e con atteggiamento critico il testo della mail, spesso è un’accozzaglia di termini mal tradotti ma le più recenti sono molto curate dal punto di vista del testo.

Gli Allegati

Qui si gioca con il fuoco, il consiglio è di non toccarli ma se proprio non sapete resistere alla tentazione vi avviso che tutto ciò che farete è a vostro rischio e pericolo e non provate a dare a me la responsabilità di quanto accaduto...

Vi consiglio vivamente di utilizzare delle macchine virtuali (opportunamente clonate) per giocare con i virus, in modo da lavorare in totale sicurezza, se non le avete allora lasciate stare ed eliminate tutto. Se avete a disposizione la macchina virtuale salvate il file sul disco ad esempio sul desktop (tasto destro sull’allegato e salva con nome). A questo punto cliccate CON IL TASTO DESTRO e selezionate proprietà e poi dettagli, se nel campo nome del file l’estensione del file è di tipo (.exe) oppure (.pdf.exe) bene avete individuato inequivocabilmente un virus.

Attenzione, i file di tipo eseguibile non sono solo gli exe, ce ne sono tantissimi .bat, .com, .vbs etc. cercate in rete se avete dubbi.

Windows come impostazione predefinita ha un’opzione che nasconde le estensioni dei file conosciuti, questo favorisce gli allegati malevoli, consentitemi il termine ;-), perché invece di vedere un file con estensione “.pdf.exe” vedrete solo un’estensione “.pdf” se poi è stata

opportunamente modificata l’icona del file con quella di un documento pdf allora è facilissimo cadere nel tranello e aprire il file convinti che sia un pdf.

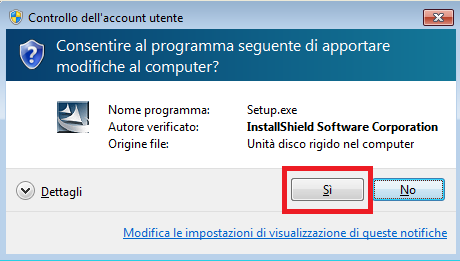

Windows, sempre come impostazione predefinita quando lanciamo un’eseguibile, ci chiede conferma attraverso il controllo account utente, ovvero una richiesta di questo tipo, quindi anche se per errore lanciamo l’eseguibile malevolo negare il consenso è l’ultima occasione che abbiamo per salvarci … leggete sempre attentamente ciò che il PC vi chiede

non cliccate mai automaticamente sul SI!

I Link

Basta passare il mouse sul link SENZA CLICCARE e da qualche parte in base al programma che usate per la posta vi dovrebbe comparire l’indirizzo completo al quale punta il collegamento, se è strano siete in pericolo! evitate di cliccare.

Analisi di alcuni casi reali

Passiamo ora ad analizzare alcuni casi reali di mail che sono arrivate al Comune di Ariccia.

Come amministratori di sistema abbiamo attuato una politica, che può essere condivisa o meno ma che abbiamo giudicato un giusto compromesso. Abbiamo impostato l’antivirus in modo da segnalare le mail sospette come possibile spam, inserendo nell’oggetto la dicitura [SPAM] ma senza bloccarle automaticamente, questo per evitare che, come accaduto, venissero bloccate mail importanti da mittenti attendibili individuati come falsi positivi.

Fino ad oggi siamo stati contagiati una decina di volte e un solo utente (il primo colpito) ha perso i suoi dati personali, gli altri siamo sempre riusciti a recuperarli. Sembrerà strano, ma tutti e dico tutti gli utenti colpiti hanno negato, anche sotto tortura, di aver cliccato o aperto un qualsiasi link o allegato, il virus è entrato da solo! Guarda caso però, si sono tutti preoccupati di eliminare la mail e di svuotare il cestino…

Questi esempi che vi sottopongo provengono da alcuni Illuminati che sospettosi ci hanno girato le mail per un controllo.

Primo Esempio, analizziamo la seguente email.

Il mittente: apparentemente corretto sembra provenire da pagamento@gruppoequitalia.it ma la domanda è, appartiene veramente ad equitalia? Nel dubbio si chiama Equitalia e si chiede oppure si fa una ricerca su google per pagamento@gruppoequitalia.it e vediamo se compare sul sito ufficiale.

Il testo: ben fatto stavolta, si sono impegnati, sembra vero a parte un piccolo errore subito sotto l’oggetto "Agente della Risossione", ok potrebbe essere un refuso, andiamo avanti…

Gli Allegati: non ci sono allegati e questo è un bene, perché l’allegato è molto più pericoloso di un link ad una pagina, mentre il primo è già nel nostro PC e siamo noi stessi ad avviarlo, il link deve sfruttare un qualche bug nella sicurezza del nostro browser per far eseguire un codice (Payload) o per scaricare e lanciare un eseguibile.

I Link: Passiamo il mouse sul link SEMPRE SENZA CLICCARE...

Bingo! Secondo voi il sito portal.benganetworks.com è un dominio che appartiene ad Equitalia? Noi siamo sempre curiosi e quindi andiamo su whois che ci consente di vedere a chi sono registrati i domini (per quelli .it vediamo anche i dati dell’intestatario) e inseriamo portal.benganetworks.com; sicuramente non è un dominio italiano quindi la probabilità che sia un virus si aggira intorno al 99,9%

Secondo Esempio

Analisi identica al primo caso, anche qui i due link tradiscono il virus.

Terzo Esempio

Qui troviamo un allegato ma procediamo per ordine,

il mittente potrebbe sembrare autentico e addirittura potremmo conoscere Denis il quale inconsapevolmente ci manda un virus essendo stato anche lui infettato.

il testo: se fosse un nostro conoscente, a meno di non averlo sentito per telefono un minuto prima, probabilmente spenderebbe due parole in più e si firmerebbe, in ogni caso dovremmo ben sapere se siamo in attesa di una fattura da tale ditta.

L’allegato è la chiave, il nome è molto sospetto, il fatto che per una fattura si invii un documento compresso sembra più un modo per ingannare l’antivirus che una reale esigenza di compressione dati.

Personalmente una mail come questa la eliminerei senza pensarci due volte. Se invece sono in attesa di ricevere una fattura allora scriverei alla ditta (non rispondendo alla mail ovviamente!!! Ma prendendo i contatti

dal sito ufficiale) e chiederei conferma della mail inviata, sul nome dell’allegato etc.

Su come trattare gli allegati ne abbiamo già dato cenno nei paragrafi precedenti non mi stancherò mai di invitarvi alla

prudenza.

Quarto Esempio

Questo mi rifiuto di commentarlo se cliccate sul link e vi beccate il virus…. vi sta proprio bene.

Conclusioni

Ora abbiamo imparato ad affrontare mail sospette ma qualche dipendente dispettoso potrebbe deliberatamente cliccare su qualsiasi mail gli capiti a tiro... cosa fare in quel caso?

Come possiamo controllare e indirizzare l’azione di un virus in modo da limitare i danni?

Questo è il nostro piccolo segreto professionale, con l’esperienza abbiamo redatto un protocollo che si basa su alcune semplici regole comuni dettate dal buonsenso, poi per ogni realtà aziendale è necessario effettuare un’analisi mirata e specifica. La via che porta alla salvezza è quella delle copie di sicurezza e della salvaguardia delle copie stesse, tanto più sono vitali i dati tanto più frequenti devono essere i backup. Cosa da non sottovalutare assolutamente è la verifica frequente del funzionamento del sistema di backup ovvero accertatevi spesso che i backup vadano a buon fine, non c’è cosa più frustrante che dover ricorrere ad un ripristino da backup e scoprire che questo è corrotto o non è stato mai fatto correttamente.